Адрес для входа в РФ: exler.world

Нет, испанцы тоже оказались - мо-лод-цы! Построили 47-этажное элитное здание в Бенидорме, недалеко от Аликанте (есть еще очень забавный сериал с названием Benidorm). Самое высокое здание в Евросоюзе, как пишут. И у него всего-то забыли сделать лифт. Ну, так получилось. Здание построено, квартиры проданы.

Нужно срочно там покупать квартирку - вот так выйдешь пару раз в день за хлебушком, пару кило-то и сбросишь! Я думаю, здание будет пользоваться большой популярностью.

Решил, что пора уже переходить на классические средства обработки изображений, в результате чего приобрел Adobe Lightroom. (Он еще и стоить стал совершенно по-божески.) Ну, приобрел-то приобрел, однако на сайте лицензий Adobe мне серийник изготовляли аж почти неделю. Они его из "гранита отливали"©, что ли? Или просто мою кандидатуру проверяли: достоин - не достоин...

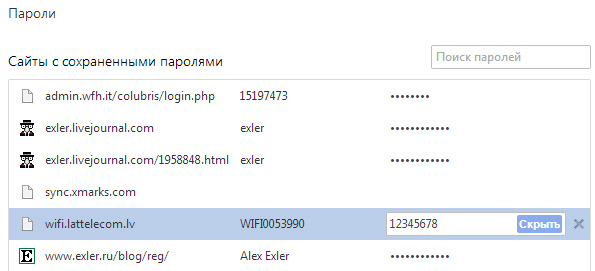

Для любителей хранить логины-пароли непосредственно в браузере. Представьте себе, что кто-то посторонний (или даже не посторонний) сел за ваш компьютер и что-то там делает в браузере Chrome - ну, знаете, всякое там "дай почту проверить". В адресной строке браузера посторонний вводит очень простое заклинание "chrome://settings/passwords", после чего он получает вот такой прелестный списочек, где у каждого пароля есть милая кнопочка "Показать".

Чудесно, не так ли?

А вывод очень простой. Логины-пароли никогда нельзя запоминать средствами браузера - это и несекьюрно, и очень ненадежно. Нужно использовать проверенные менеджеры паролей - лично я уже много лет использую Roboform. Он слегка платный, но оно того стоит. Есть также бесплатный Lastpass: он, на мой взгляд, Roboform'у по нескольким параметрам уступает, но большинству пользователей он вполне подходит.

Интересно, это просто куча дублей или где-то подрисовывали?

Кто недавно был в "Домодедово" - расскажите, плиз, что там происходит? А то ходят слухи о каких-то диких толпах на паспортный контроль при выезде. В 5-6 утра там тоже дикие толпы? Просто хочется знать, за сколько туда приезжать.

Сотрудники компании Trustwave SpiderLabs обнаружили критическую уязвимость в японских Smart-унитазах модели Lixil Satis. Управление унитазами этого класса осуществляется с помощью специального Android-приложения My Satis, разработанного компанией Lixil.

Это приложение позволяет пользователю запустить проигрывание определенной музыки, указать личные настойки, а также запускать смыв воды и поднятие сидения. Программа также ведет протокол посещения уборной пользователем, что позволяет следить за состоянием личного здоровья.

Сотрудники Trustwave SpiderLabs установили, что в приложении для Android установлен стандартный пинкод «0000», благодаря чему любой пользователь может подключиться к унитазу через Bluetooth. Это удалось установить в результате декомпиляции исходного кода приложения.

Таким образом, злоумышленнику достаточно скачать с Google Play приложение My Satis и он сможет получить доступ к любому унитазу, доступному по Bluetooth. (Отсюда.)

Ну все, пацаны, теперь все! Теперь спокойно не пописать, не говоря уже о номере два!