Взлом паролей с помощью графических карт

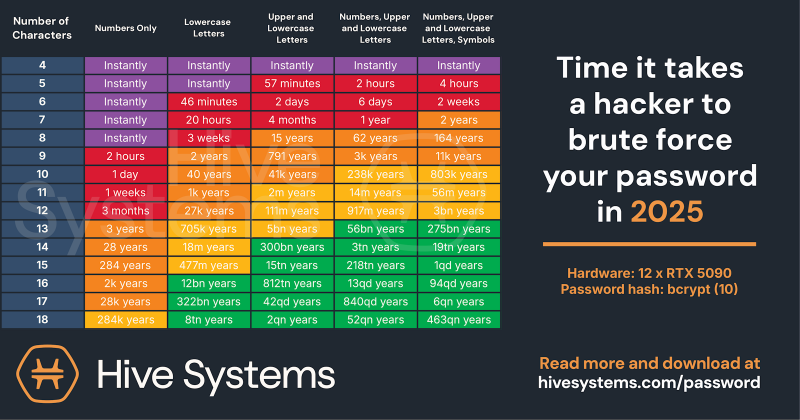

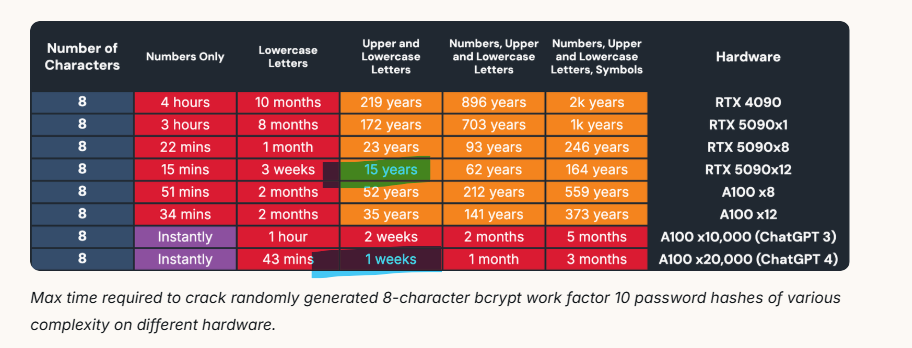

Компания Hive Systems, занимающаяся кибербезопасностью, опубликовала таблицу взлома паролей за 2025 год, построенную на основе имитированной атаки с использованием 12 графических процессоров Nvidia RTX 5090.

Эта связка из 12 графических процессоров взламывала пароли, защищенные алгоритмами хеширования, таким как bcrypt. То есть взламывались хеши - зашифрованные данные паролей, хранящиеся в базе.

Простой 8-значный цифровой пароль эта система взламывала всего за 15 минут, однако по мере увеличения устойчивости пароля (добавление букв в разных регистрах, добавление спецсимволов) - время уже очень существенно увеличивалось.

Вот итоговая таблица.

Выводы из этого следуют вполне ожидаемые. Если вы в пароле используете только цифры, что само по себе - достаточно плохая идея, то этих цифр должно быть не меньше 12.

Но на порядок лучше использовать более сложные пароли: цифры, буквы в разных регистрах и спецсимволы. Такие пароли даже короткие - в районе 8 символов - намного более устойчивые, чем простые цифровые пароли. Мысль совершенно банальная, но, как показывает анализ используемых паролей, огромное количество пользователей предпочитают простые цифровые пароли, составленные, например, из какой-то даты. На современном уровне развития вычислительных возможностей такие пароли, если они менее 12 символов, довольно быстро взламываются.

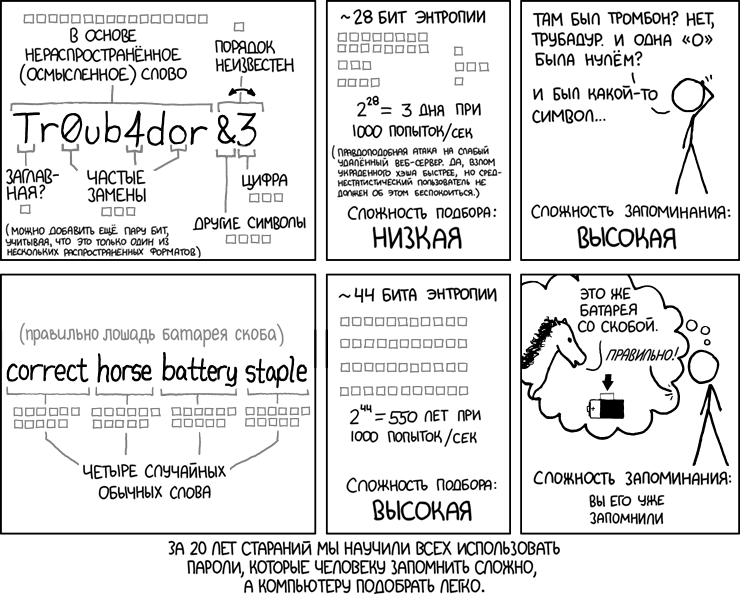

Ну и в очередной раз повторю старую истину: не надо запоминать несколько устойчивых паролей. Запомните один-единственный сложный пароль, задайте его в надежном менеджере паролей, после чего генерировать устойчивые пароли и запоминать их для вас будет менеджер. И это на порядки удобнее и безопаснее, чем держать какие-то пароли в голове.

А для значимых сервисов с чувствительной информацией (например, финансовой) обязательно использовать двухфакторную аутентификацию, потому что одного пароля, даже устойчивого, может быть недостаточно.

Во-вторых, чтобы что-то ломать надо иметь это что-то на руках. Есть подтверждённые зотя бы "хацкерями из даркнета" данные об утечке парольных баз из телеги и жымейла?

А крадут по третьим каналам, обычно - кражей аккаунтов, которые используются для восстановления, тем фактом, что люди часто используют один пароль на более чем одном аккаунте, фишингом и прочией социалинженерией.

Во-вторых, вероятность того, что значение конкретного хэша вычислится после полного перебора всех паролей крайне мала. Иными словами, если мы хотим снизить вероятность случайного угадывания, то время полного перебора должно быть с серьезным запасом.

Т.е. для системы в 12 000 RTX 5090 вероятность вычислить конкретный пароль за 1 год будет 1 к 5 миллионам. Для сравнения, это выше шанса (чуть-чуть) выиграть в лотерею 6 из 45.

15 лет к 1й неделе = 780 раз, чуть меньше трех порядков.

Вон Айфон с паролем в 4 цифры какого-то террориста спецслужбы США не могли взломать.

А мы тут корячимся с 12-значными цифро-букво-символьными паролями.

я прям представляю, как спецслужбы честно и громко на весь мир признаются в своем бессилии 😉

А там где пофигу, не стоит и париться. Ну и на тех сайтах, которые предлагают гугл аутентификацию без завода отдельного аккаунта с отдельным паролем, юзаю ее.

Ну и я смотрю, а там в основном мои однофамильцы, которые ко мне никакого отношения не имеют. Ну пару раз было, да. Какой-то коммон пасворд, который в означенный период использовался для неважных сайтов стал общеизвестным. Ну и ладно. Теми сайтами и логинами не пользуюсь давно, пароли давно другой структуры. Но включить все равно полезно, да.

Вот здесь. Это бесплатно.

- А что у тебя за пароль был?

- Год канонизации святого Доминика папой Григорием IХ.

- А это какой год?

- 1234-й.

Пока меня не крякали, может никому нужен не был.

Ну или может здесь та логика, что 5 млрд лет это средний/максимальный срок, а если повезёт, то скажем с вероятностью 0.001% взломают всего-то за 50 тыс. лет, а это уже почти ничто.

Хотя apple дает)

Запомните один-единственный сложный пароль, задайте его в надежном менеджере паролей, после чего генерировать устойчивые пароли и запоминать их для вас будет менеджер

Например, держишь пароли в KeePass, база на Dropbox плюс ежемесячный бэкап на NAS или GoogleDrive. Так как все эти сервисы защищены и сама база защищена хорошим паролем, то взломать достаточно сложно.

Итого очень свежая бпза будет в облаке и на паре наиболее используемых девайсов.

Если потеряется смартфон - нет проблем то же самое настроить на новый смартфон

Извините, Ваш пароль используется более 30 дней, необходимо выбрать новый!

— Розы.

— Извините, слишком мало символов в пароле!

— Розовые розы.

— Извините, пароль должен содержать хотя бы одну цифру!

— 1 розовая роза.

— Извините, не допускается использование пробелов в пароле!

— 1розоваяроза.

— Извините, необходимо использовать как минимум 10 различных символов в

пароле!

— 1грёбанаярозоваяроза.

— Извините, необходимо использовать как минимум одну заглавную букву в пароле!

— 1ГРЁБАНАЯрозоваяроза.

— Извините, не допускается использование нескольких заглавных букв, следующих

подряд!

— 1ГрёбанаяРозоваяРоза.

— Извините, пароль должен состоять более чем из 20 символов!

— 1ГрёбанаяРозоваяРозаБудетТорчатьУтебяИзЗадаЕслиНеДашьДоступПрямоСейчас!

— Извините, этот пароль уже занят.

— Извините, этот пароль уже занят.

Так пока она стояла у нас в лаборатории, а я был в командировке, ей пытались попользоваться несколько человек и даже звали нашего сисадмина на помощь. Так мне достались пароли нескольких коллег и сисадминовский наших лабораторий.

Т.е. на таблице у нас график функции x^y, где х=10 для только цифр и 256 для всех знаков ASCII, a y - это количество знаков в пароле. Информативно, конечно.

Они даже жалкие 8 триллионов лет не взламывали, не то что 463 квинтильона.

Если от чего-то в интернете, то даже если там нет никакой защиты от brut force, то отзыв приходит в лучшем случае через 20-30мс, т.е. надо открыть какое-то безумное количество параллельных сессий и не очень понятно, как сайт не защищённый от brut force на них среагирует.

Легко запомнить, легко набрать, стойкость выше похвал.

Миллиард китайцев пытались взломать сервер Пентагона. Они набирали один и тот же пароль: "Мао Дзе Дун". На стопиццотмиллионной попытке сервер Пентагона согласился, что у него пароль "Мао Дзе Дун".

Как я и писал, мне нужно всего две. Одна для мастер-пароля на мой битварден, вторая - на архив для бекапов хранилища. У меня ещё пассфраза на джимейл, она в памяти необязательна из-за того, что использовать приходится регулярно, я её помню.

К счастью, менеджеру паролей пофиг, что генерить.

например. у фразы

rice.radar.twentieth.liking.gumdrop

по мнению keepass-а уровень энтропии - 65 бит

такой же уровень энтропии у пароля w9iJtz4eKhAH 😄

и, кстати, у такого тоже "rckth.he-2025 😉

последний, кстати, вполне себе запоминаем, если проверить как он пишется кириллицей.

И да, парольные фразы рулят независимо от области применения. Не рулят только там, где сайт выдвигает набор долбанутых требований типа "добавь три цифры, две прописные, три притопа два прихлопа".

Опять-таки, можно писать первое слово парольной фразы с прописной. Или все слова.

ShannonEntropyBits: 138.02

TrigraphEntropyBits: 199.06

Strength Code: Very Strong

All Possible combinations: 5.247830202899265e+61

ShannonEntropyBits: 43.02

TrigraphEntropyBits: 69.97

Strength Code: Strong

All Possible combinations: 3.2262667623979e+21

ShannonEntropyBits: 49.30

TrigraphEntropyBits: 77.67

Strength Code: Strong

All Possible combinations: 4.51985786527617e+25

Ну и "первая буква слова прописная":

ShannonEntropyBits: 146.77

TrigraphEntropyBits: 217.76

Strength Code: Very Strong

All Possible combinations: 2.2375616613108643e+67

там есть ссылки на статьи с обсуждением разных подходов к оценке сложности пароля. Мне больше нравится подход KeePass-а, который по разному оценивает пароли Aa123456789012 и hdjgpyfmQpt3eU в отличии от.

Другое дело, что с менеджером паролей это не нужно.

вот как раз про мою память..

Не "точное совпадение с предыдущим паролем", а "похожий на предыдущий пароль".

Память моя уже не та, чтобы вспомнить - какой именно сайт от меня так потребовал, но я был мягко говоря фрустрирован - значит они хранят пароли в открытом виде, а не в виде солёных хешей.

- Сёма, я вас умоляю! Сначала посмеюсь, а потом буду искать вместе с ними.

И вот вопрос: может хватит пугать "сферическими взломами в вакууме"? Пароль должен быть сложным и уникальным, менеджеры паролей – да, это база. Но гораздо актуальнее:

-Двухфакторная аутентификация (2FA): Вот реальная защита! Даже если пароль украдут (скорее фишингом, чем брутфорсом), без второго фактора в аккаунт не попадут.

-Фишинг и утечки с сайтов: Вот откуда чаще всего "прилетает". Практическая безопасность важнее гипотетических страшилок.

Да, Гмейл солит хеши, он молодец.

Но не все сервисы это делают.

(Например, банковский клиент на мобильнике присылает подтверждение по СМС, которое сам же извлекает из СМС и подставляет в поле ввода -- это не 2FA, это профанация.)

Когда банк-клиенты были на ПК, тогда СМС действительно было вторым фактором. Когда их перенесли на смартфоны, вторым фактором оно быть перестало.

Другое дело, что через смс можно отвязать этот фактор, заменив его на уязвимый.

И наполнитель у меня в туалете - холодная вода, а не один единственный тип силиконового песка, который есть только вот у них. И те 15% скидок они вполне себе сравнимы с каким-нибудь регулярным ценником на, скажем, сотовую связь+интернет.

А вы знали что крупные зоомагазины предлагают скидки для перелётов с животными? А вы знаете, что перелёт с котом в экономе это дороже, чем три человека без кота в нём же?

Эфимерные, блин.

[Конец жалобливых выражений]

Речь же как раз о том, что сайты рогакопытовой направленности никогда не будут делать ничего серьёзного у себя, а пупочку купить таки надо. Ладно если вы в Берлине или Копенгагене, где её можно и ногами купить. А если вы счастливый обладатель домика в тихом месте, то есть ОБЫЧНЫЙ гражданин?

Телефон. Да, у кота свой номер телефона. Что? Я шизанулся? Шизанулся, но не я - единственная версия трекеров, которые действительно трекеры (а не огрзкоподобные поделия типа "есть кто рядом?"), требуют симку.

Кстати, Алекс, это неплохая тема для обзора. Заодно можно получить отзыв, так сказать, из первых лап.

Но его имя в паролях не используется, ибо этот анекдот я знаю ещё с фидо

-Ты знаешь, мне один админ сказал, что нельзя использовать имя своей

кошки в качестве пароля

-Ну наверное, но я менять уже не буду. QwuH%412 привыкла к этому имени.

Как тебя понимаю, бро.

И кот оказался умный - не шотландец, но всё равно. Мы кота не поняли, а кот понял, что надо выдёргивать, чтоб это жужжание прекратилось. А у этих фонтанов, если они "стоят", вода внутри "зацветает" в считанные часы.

И теперь у кота другой фонтан. С ДЕТЕКТОРОМ, МАТЬ ЕГО, ДВИЖЕНИЯ. Он по другому немного устроен и воду можно менять раз в три дня, а не каждый.

Карточка с интернетами, привязанная к основному номеру и не умеющая звонить.

Оператор дал бесплатно.

Мне - удобно.

-Зухель..."

-Зухель..."

Тогда как из дискуссии следует, что это явно Local атака и требующая значительных привилегий.

А в статье вроде используется MD5. Это старый хэш, который уже вообще не считается безопасным ни для каких целей, и уж тем более не должен быть использован для паролей.

На каком-то полухакерском ресурсе.

Однозначно дешевле, чем набивать его заново с прозвонкой линий и беготнёй по зданиям.

позади

И такие случаи уже были - несколько месяцев назад malware похитил все пароли из 1Password у работника Disney. При этом злоумышленники использовали информацию из менеджера для доступа к данным из корпоративного диснеевского Slack’a. И такие случаи будут происходить всё чаще и чаще.

Но у части простых менеджеров вся база паролей хранится в памяти в расшифрованном виде во время работы менеджера. У менеджеров посложнее - только одна запись в момент её просмотра пользователем, но тоже отследить вполне возможно.

В случае же с сотрудником Disney злоумышленники, похоже, установили keylogger и просто отследили master password в момент его ввода. А дальше - уже дело техники.

Собственному компу с текстовым файлом я бы вообще не доверял. Есть варианты, скажем Keepass для локального хранения. Это я Не вам, а Афанасию, чтобы два раза не вставать.

Если (мы же теоретиги, да? 😉 ) предположить, что кто-то может упереть у вас файл с чем-либо, то логично предположить что он может упереть и этот алгоритм. А единственный непробиваемый параметр в этом случае будет случайное число, которго генерить пока не научились. Нигде. Если не считать "камеру в небо", что вы вряд ли используете.

"Как убить репутацию при помощи дешевого аутсорса за минимальное количество времени."

Издание второе, дополненное.

Поэтому лучший менеджер паролей - KeePass. Он и с открытым исходным кодом, и хранит базу паролей в обычном файле. На втором месте Bitwarden, но на собственном хостинге. Но собственный хостинг сложнее в настройке и потенциально опаснее, поэтому всё же KeePass. Сам же файл с базой паролей можно спокойно синхронизировать между устройствами при помощи любого облачного сервиса, которому доверяешь (Google Drive, Dropbox и т.п.), либо вообще без облака - при помощи Syncthing (в этом случае файл с базой вообще будет только на твоих устройствах).

Соответственно, в сценарии с KeePass, доступ к файлу с базой паролей можно получить только если получить сначала доступ к устройству пользователя и скопировать файл с него. Либо к облачному сервису, на котором файл лежит, если используется синхронизация через облако. Однако файл сам по себе довольно бесполезен - надо ещё и пароль на базу знать, чтобы её расшифровать, а пароль должен быть сложным.

Ну и некоторые особые извращенцы, типа меня, шифруют базу при помощи не только пароля, но ещё и аппаратного ключа. Т.е. чтобы получить доступ к паролям надо: 1) получить доступ к самому файлу с базой; 2) узнать мой пароль к базе паролей; 3) украсть мой YubiKey. Ну, как говорится, флаг в руки.

А сам файл базы надо, естественно, бэкапить, чтобы пароли никогда не потерять.

В какой-то момент с помощь социальной инженерии это его на этом облаке хакнули. И плакали его денежки.

2. База данных зашифрована и мастер пароль должен быть достаточно сложным, но хорошо запоминаемым. Из плюсов: его не надо менять.

3. Код менеджера паролей должен быть открытым, чтобы у производителя не было соблазна сделать security by obscurity, а все дырки, типа хранения паролей в кэше быстро обнаруживалить и чистились. Ну и чтобы у них не было соблазна эти пароли по сети передавать.

4. У базы данных должен быть бэкап. Желательно несколько. Тот факт, что база в облаке - не решение всех проблем, так как облако удалит файл везде, если он будет удалён на одном из устройств.

Пока что последние лет 20 мне это удается.

Или в архиве.

В случае онлайновых сервисов YubiKey ещё можно использовать как дополнительный фактор аутентификации (там, где это поддерживается - Google, GitHub и т.п.), в этом случае никакой секретный ключ в него не программируется и каждый YubiKey уникален. В этом случае в самом сервисе надо регистрировать несколько YubiKey. Обычно (всегда?) эти сервисы в момент включения многофакторной аутентификации создают резервные коды доступа на случай потери ключей - их надо куда-то в безопасное место сохранить. Но это, опять же, на крайний случай. Надо просто несколько YubiKey привязывать, хранить их в разных местах, чтобы все сразу не пропали.

В плане физической надёжности сами по себе они крепкие и надёжные, особенно те, что традиционные большие USB type A (разъём проще). У меня проблем никогда не было, таскаю с собой просто на брелке с ключами в кармане.

Но, ИМХО, в текущей ситуации основная опасность связанная с паролями не в их «легкости».

Сейчас все привыкли что каждый задрипанный сайт продаж мочалок требует регистрации. А у нормального человека не бывает 10 паролей с 10 уровнями сложности. Он у него один. Отсюда, вероятность того что он в течении года-двух «зарегистрируется» на сайте, единственная смысл существования которого - сбор паролей, равна единице.

Но нормальный пользователь, то есть «средний», совсем не похож ни на них, ни на нас.

Среди обычных пользователей таких наберется вряд ли одна десятая процента даже.

Однако если бы все делали так, как дОлжно, то не было бы ни взломов паролей, ни телефонных мошенников, ни даже катал на ВДНХ.

А они есть. Почему? Потому что их цель не вы, а те, кого несравнимо в мире больше 😄

У соседа на первом этаже висит телек, который дочка ткнула игрушечным мечом в возрасте шести лет, экрану немножко поплохело. Сейчас ей 25, телевизор в довольно активном использовании, на то пятно уже никто внимания не обращает, тем более, что оно почти в самом углу.

На втором этаже у него телек помоложе, лет пять. Полностью живой, уже некому в экран мечами тыкать.

Что касается Алиски, то она в Украине так себе работает.

В 2006 кажется еще даже телевизоры с кинескопами в продаже оставались.

Я понимаю, что вы эталон современного человека (по вашему мнению). Но..

У меня есть смартфон. Хотите, я скажу пароль от него? Очень простой, "A123". Запомнили, или запишете? Я ничем не рискую, ибо там у меня только вайбер, несколько телефонных номеров, ну и гугл-карты. Если бы не вайбер, я бы вам его вообще подарил! Для "позвонить" у меня маленькая кнопочная нокиа-раскладушка; помещается в кармане рубашки, заряд держит неделю.

Второй девайс - вот он, с него пишу, лаптоп. Хороший. Дороговат, зараза, но.. Мне нравится. И экран хороший, хоть кино смотри. Что, кстати, и делаю, "умных" телевизоров не держу (вообще никаких нет, зачем они?), а поскольку я не увлекаюсь фильмами с кучей спецэффектов, то мне все эти 148-D нафиг не нужны.

Что? Как я плачу в магазине? Карточкой. Или наличными, если это какой-то мелкий бизнес, типа парикмахерской или кафе; ну не получу я кэшбэк! Зато людям приятно.

Назовите мне ещё один нужный мне девайс. Вдруг я не знаю? Заранее спасибо.

И - музыка из Болливуда! 😄

Лень читать оригинал, но подозреваю, ломали они так - у них был закриптованный пароль и они его пытались получить перебором?

Так это никакого отношения к реальной безопасности не имеет

ЗЫ таки просмотрел оригинал, ну да, так и есть. т.е. если ваш пароль в списке раскрытых хешей, то надо поменять. Указанные в статье числа близки к взлому пароля примерно как "взлом Пентагона" в любом дурном сериале

Так никто ж разницы не заметит!

www.forbes.com